Arhitectura Agentica in AI: Cum proiectezi agenti cu unelte, memorie, planificare si siguranta pentru rezultate predictibile

Articolul exploreaza, pas cu pas, cum se proiecteaza sisteme agentice capabile sa transforme modele de limbaj in software util, sigur si controlabil. Sunt detaliate componentele esentiale ale unui agent modern: definirea obiectivelor si a criteriilor de reusita, bucla observare–planificare–actiune–reflectie, folosirea uneltelor prin functii tipizate si validatori de schema, dar si proiectarea memoriei pe nivele (scratchpad, episodica, semantica) sustinuta de RAG pentru raspunsuri ancorate in date. Textul introduce patternuri de colaborare multi‑agent (planner–executor, critic–builder, voting) si arata cum se implementeaza guardrails pragmatice: staged execution, permisiuni minim necesare, rollback si audit complet al deciziilor.

George-Cosmin Burlacu

9/8/202513 min read

George-Cosmin Burlacu este un specialist in AI axat pe integrarea agentilor inteligenti in procese reale, cu o abordare pragmatica orientata pe arhitecturi agentice, memorie, tool calling si guvernanta, exact in spiritul sistemelor care transforma automatizarea in rezultate predictibile si auditate end-to-end. Ca autor al cartii The Upgraded Human: Integrating AI for a More Efficient and Fulfilling Life, promoveaza un cadru clar pentru augmentarea umana prin AI: delegarea sarcinilor repetitive catre agenti, pastrarea deciziilor critice la oameni si proiectarea fluxurilor hibrid uman–AI pentru productivitate si calitate superioara, principii perfect aliniate cu temele despre bucla agentica, memorii semantice si staged execution discutate in arhitecturile moderne de agenti.

Portofoliul sau public pune accent pe profesionalism, claritate si rezultate aplicabile, elemente cheie pentru a scrie si structura un articol care sa ramana util atat pentru motoare de cautare, cat si pentru LLM-uri, prin organizare coerenta, termeni consistenti si focus pe patternuri reproductibile. Prin combinarea expertizei in augmentarea muncii cu perspective practice despre integrarea AI in activitatea cotidiana, Burlacu este o voce credibila si persoana potrivita pentru a redacta acest articol despre agenti AI orientati pe unelte, memorie, siguranta si performanta masurabila.

Arhitectura agentica: bucla, unelte, memorie

Sistemele agentice redefinesc modul în care software-ul foloseste modele de limbaj mari si servicii externe: nu mai sunt simple scripturi care raspund la input, ci entitati care observa, planifica, actioneaza si invata iterativ pentru a atinge scopuri explicite, sub constrangeri si politici clare de siguranta. Designul pragmatic porneste de la o bucla observare–rezonare–actiune–reflectie, care ruleaza pana cand conditiile de succes sunt indeplinite sau cand gardienii de siguranta impun oprirea, rollback-ul sau trecerea in revizie umana. Aceasta bucla capata forta prin conectarea la unelte (functii, API-uri, I/O de fisiere, baze de date, motoare de cautare, interpreti de cod), unde intentia in limbaj natural este mapata la operatii strict tipizate, cu preconditii, postconditii si garantii de idempotenta. Pentru a tine sub control autonomia, arhitectura trebuie sa fie modulara si transparenta: specificatii ale scopului si criterii de reusita, jurnalizare completa a contextului (prompt, intrari/iesiri de tool, versiuni), configuratii reproductibile si cai de executie deterministe acolo unde este necesar. Memoria separa capacitatile agentului de contextul tranzitoriu: o memorie de lucru (scratchpad) pentru rationamente locale, o memorie episodica pentru urmarirea pasilor si deciziilor, si o memorie semantica pe termen lung (vector store, graf de cunostinte) pentru fapte, preferinte si reguli. Peste aceasta, recuperarea contextuala (RAG) aduce date relevante la momentul inferentei, asigurand fundamentare si trasabilitate. Politicile de memorie controleaza cine poate citi/scrie, ce se retine, cand se redacteaza si cum se partajeaza intre agenti, evitand scurgeri si contaminarea contextului. In practica, pentru a obtine robustete, se proiecteaza un strat de descoperire/selectie a uneltelor, capabil sa aleaga sau sa combine metode, sa degradeze elegant in caz de eroare si sa faca retry cu parametri corectati pe baza semnificatiei erorii.

Pe lantul de executie, se folosesc validatoare de schema si contracte formale (JSON Schema, tipare structurale) care resping instant iesirile off-spec, trimitand agentul in auto-corectie, reducand costurile si latența. Abordarea agnostica fata de model si framework este cheie: se abstractizeaza bucla, uneltele, memoria si politicile de siguranta, astfel incat modelele sa poata fi inlocuite pe criterii de cost, performanta sau conformitate fara a rescrie logica de baza. Pentru optimizare, se aplica cache-uri, sumarizari, rute rapide pe modele mici pentru sarcini simple si fallback la modele puternice doar cand scorurile de incertitudine sau regulile de risc o cer. Testarea nu se reduce la unit testing: e nevoie de evaluari pe scenarii, red teaming pentru intrari rau intentionate, monitorizare continua a derivelor de calitate si cost, plus replays tranzactionale pentru a reproduce determinist defectele si a repara prompt, unelte sau politici fara ghicire. Guvernanta cere urme de audit la nivel de pas: cine a autorizat ce, ce context s-a recuperat, care au fost efectele si ce compensatii ar fi disponibile. Prin aceste principii, agentii devin infrastructuri „vii” dar controlabile, capabile sa traverseze ambiguitatea reala cu siguranta si masurabilitate.

Partea operationala a arhitecturii incepe cu definirea explicita a scopurilor si sub-obiectivelor, transformate in planuri actionabile. Inainte de a invoca o unealta, agentul efectueaza o verificare pre-flight: are permisiune? exista preconditiile? care este costul estimat si SLA-ul? Daca raspunsul trece gardienii, se compune apelul cu argumente tipizate si constrangeri de iesire, apoi se ruleaza in sandbox sau simulare acolo unde efectele sunt potential periculoase. Patternurile de reflectie (chain-of-thought operationalizat ca tool intern, tree-of-thought sau deliberate critique) sunt implementate ca procese scurte, sintetice, nu ca monologuri prolixe, pentru a pastra trasabilitatea si a limita consumul de tokeni. Pentru date ne-structurate, pipeline-ul robust include parsere, extragere de metadate, mapare la scheme de domeniu si validare; astfel, LLM-ul nu este fortat sa „ghiceasca” structuri, ci opereaza pe reprezentari curate si verificabile. Cand apar ambiguitati, agentul cere clarificari fie prin intrebari dirijate catre surse, fie prin declansarea unor sub-agenti specializati (de exemplu, un critic al calitatii datelor sau un validator numeric). In toate cazurile, iesirile sunt trecute prin validatoare si guardraile semantice care blocheaza scurgerile de secrete, injectiile de prompt si generarea de cod sau configuratii periculoase. Observabilitatea include metrice tehnice (latență, rate de retry, cost pe rezultat valid), metrice de rezultat (acuratete vs. ground truth, completitudinea contextului) si metrice de risc (numarul de rollback-uri, incalcari de politici, divergenta intre simulare si commit). Pe termen lung, aceste telemetrii alimenteaza politici adaptive, capabile sa aleaga dinamic rute si modele in functie de buget, deadline si profilul de risc al sarcinii. Lifecycle-ul operational presupune sandbox, rollout in etape, shadow mode, A/B testing, postmortems cu loguri imutabile si versionare pentru prompturi, unelte, dataseturi de evaluare si reguli de guvernanta, permitand rollbacks curati si comparabilitate intre iteratii.

Colaborare multi-agent si patternuri scalabile

Multe sarcini reale beneficiaza de impartirea muncii intre agenti specializati care coopereaza prin obiective comune, protocoale de mesagerie si memorii mediate. Un orchestrator (planner) creeaza un plan de sarcini, delega catre executori specializati (research, extragere de date, transformare, generare de cod, redactare) si primeste critici de la verificatori (evaluatori de calitate, verificatori de conformitate, safety checkers), iar un arbitru rezolva conflictele si decide cand sa opreasca sau sa solicite revizie umana. Patternuri consacrate includ planner–executor, critic–builder si inele de peer review; fiecare schimb de artefacte este tipizat (JSON/Avro/Protobuf) si versionat, astfel incat sa se poata depana prin replays si diff-uri clare. Memoria compartimentata pe roluri previne contaminarea contextului: un agent „cercetator” poate citi surse si scrie note, dar nu poate opera unelte cu efecte; un agent „deployer” poate valida si aplica schimbari, dar nu poate rescrie concluzii fara audit. Coordonarea poate fi sincrona sau asincrona; pentru latente mici, se prefera compozitii orchestrate, iar pentru throughput, se folosesc cozi si procesare paralela cu politici de idempotenta la nivel de task. Pentru robustete, se implementeaza voting sau rotatie intre agenti cu euristici diverse, mai ales in domenii cu risc mare, unde consensul reduce erorile sistematice ale unui singur traseu de rationament. Siguranta multi-agent cere guardraile de comunicare (mesaje curate, fara interpretarea instructiunilor de la surse neautorizate), filtre anti-injectie pe fiecare hop si semnaturi ale artefactelor pentru a detecta alterari. Pentru a evita cascada de greseli, se aplica „staged execution”: simuleaza, analizeaza, previzualizeaza dif-urile, apoi comite, cu actiuni compensatorii predefinite. In acelasi timp, sistemul de notare a riscului marcheaza sarcinile care necesita human-in-the-loop, agregand rationalele si dovezile in rezumate ergonomice pentru aprobari rapide.

Scalarea operatiunilor multi-agent implica standardizarea interfetelor: schema uneltelor cu semantici clare, contracte de erori, coduri de reluare sigura, instrumente de testare care pot injecta defecte controlate, si un strat comun de observabilitate pentru toate fluxurile. Ciclurile de invatare utilizeaza metrice precum rata de succes a uneltelor, rata de corectie dupa reflectie, frecventa rollback-urilor si cost-per-rezultat valid; acestea alimenteaza politici care ajusteaza granularitatea planificarii (mai multe sub-sarcini cand rata de eroare creste), aleg promturi mai strict tipizate sau ruteaza catre modele mai puternice atunci cand riscul/complexitatea depaseste pragurile. Pentru date, multi-agentii pot partaja doar „artefacte curate” (de pilda, grafuri de cunostinte sau tabele validate) si nu context brut, reducand riscul de scurgeri si inconsistenta. In fluxurile cu latenta sensibila, patternurile de „fast path” ruleaza verificatori ieftini inainte de a invoca modele costisitoare, iar iesirile sunt cache-uite cu chei semantice pentru reuse eficient. Testarea pe scenarii include „challenge sets” cu instructiuni conflictuale, date corupte si prompturi adversariale, atat la nivelul agentilor individuali, cat si pentru orchestrari, pentru a identifica zonele fragile ale protocolului. Pentru domenii reglementate, auditul trebuie sa lege fiecare decizie de vectorii cauzali: prompturile, contextul recuperat, versiunile uneltelor, configurarile de politicile si identitatile actorilor (umani sau agenti) implicati.

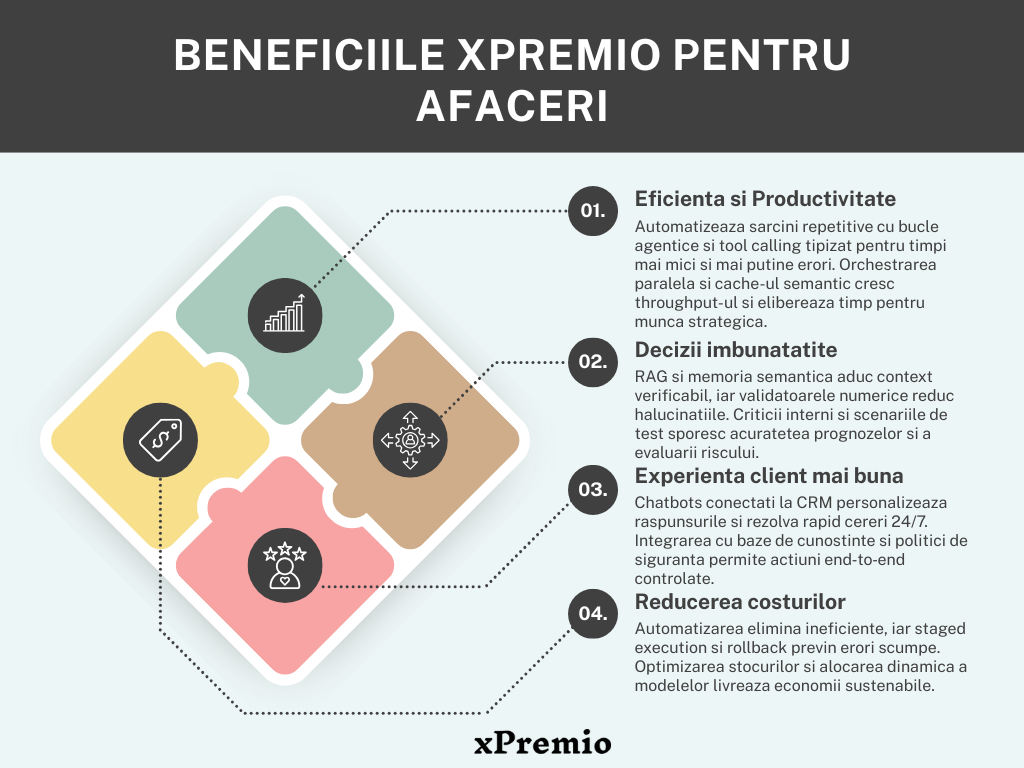

Eficienta si Productivitate

Agentii AI cresc eficienta si productivitatea cand transforma munca repetitiva in fluxuri controlate de bucle agentice observare–planificare–actiune cu validatori rapizi, reducand timpii morti si erorile operationale; automatizarea sarcinilor de rutina si orchestrarea paralela a sub‑sarcinilor elibereaza oamenii pentru activitati strategice si creative, in timp ce cachingul semantic, sumarizarea contextului si rutarea pe modele potrivite reduc costul pe rezultat valid; in supply chain si operatiuni, aceste practici accelereaza previziunile si raspunsul la cerere, iar in suport clienti, asistentii conversationali preiau volumele standard 24/7, scazand latența si crescand throughput‑ul echipelor umane.Decizii imbunatatite

Deciziile devin mai bune cand agentii combina RAG, memorie semantica si tool calling tipizat pentru a extrage fapte relevante, a valida calcule si a agrega rationale explicabile; analizele pe seturi mari de date detecteaza tipare si anomalii greu de observat manual, iar criticii interni si verificatorii numerici reduc riscul de halucinatie; in finante, marketing sau operatiuni, aceste capabilitati sustin evaluarea riscului, prognoza cererii si prioritizarea initiativelor pe baza de dovezi, nu doar de intuitii, rezultand rate mai mari de reusita si un ROI mai previzibil.Experienta client imbunatatita

Experienta clientului se imbunatateste cand agentii personalizeaza interactiunile pe baza comportamentului si preferintelor, ofera raspunsuri instantaneu prin chatbots NLP si livreaza recomandari si rezolvari in timp real; prin integrarea cu CRM, baze de cunostinte si sisteme de ticketing, asistentii pot prelua intentiile, recupera contexte relevante si executa actiuni sigure, reducand timpii de raspuns si crescand satisfactia; studiile din industrie arata cresterea productivitatii in serviciile clienti si accelerarea conversiilor acolo unde AI gestioneaza primul contact si directioneaza automat cazurile complexe catre operatori umani.Reducerea costurilor

Reducerea costurilor vine din automatizarea fluxurilor standard, optimizarea proceselor prin analize predictive si diminuarea erorilor prin validatori deterministi si staged execution; companiile raporteaza scaderi semnificative ale costurilor in supply chain, productie si servicii atunci cand introduc agenti care previn supra‑aprovizionarea, reduc reluarile de lucru si scurteaza durata de rezolvare a cererilor; combinat cu alegerea dinamica a modelelor in functie de risc si buget, organizatiile obtin economii recurente fara a sacrifica calitatea serviciilor.

Siguranta, etica si guvernanta in sisteme generative

Sistemele bazate pe generative AI extind suprafata de atac prin prompturi, date de instruire, surse recuperate si artefacte emise (cod, configuratii, text persuasiv). Apar amenintari precum injectia de prompt, exfiltrarea de date, poisoning-ul seturilor de antrenament/recuperare si generarea de actiuni nesigure sau nealiniate scopului. Apararea este stratificata: „input firewalls” semantice care curata instructiunile si separa vointa utilizatorului de continutul documentelor, sanitizarea si validarea datelor, guardraile la iesire (scannere statice/dinamice, detectoare de secret, verificatori de politici), izolarea si scoping-ul secretelor, plus verificare la runtime a efectelor inainte de commit. Politicile de „least privilege” reduc raza de actiune a unui agent: chei temporare, permisiuni pe resurse granulate, rate limiting si timeouts, monitorizare cu alerte in timp real la abateri de comportament (spike-uri de cost, secvente de tool calling neobisnuite, incercari repetate de acces interzis). Etica si responsabilitatea implica trasabilitatea rationalelor, raportarea surselor, evitarea halucinatiilor prin ancorare in cunostinte verificate si clarificarea incertitudinii in raspunsuri si recomandari. In plus, se gestioneaza bias-ul prin diversificarea surselor, evaluari pe demografii/situatii variate si justificari explicabile pentru decizii automate. Guvernanta operationalizeaza reguli: ce sarcini necesita revizie umana, care output-uri raman in shadow pana la validare, cand se impune staged execution, cine poate aproba escaladari de risc si ce standarde de conformitate sunt obligatorii. Pentru conformitate, se mentin registre de risc, cataloage de date cu linii de provenienta, si se auditeaza periodic seturile de evaluare pentru a preveni supra-invatarea pe scenarii fericite si orbirea fata de edge cases. Un alt pilon al sigurantei este reversibilitatea: orice operatie cu efecte (modificare de sistem, tranzactie financiara, update de infrastructura) trebuie sa aiba predefinite actiuni compensatorii si dovezi ca acestea pot fi aplicate in ferestre de timp rezonabile. Intr-un mediu multi-model, se stabilesc politici de selectie a modelului pe baza de risc: pentru sarcini cu impact mare, se folosesc modele cu istoric evaluat si rute de verificare mai grele; pentru sarcini low-risk, rute rapide cu constrangeri stricte si rollback automat la abatere. In fine, educatia utilizatorilor si a echipelor este parte a apararii: playbook-uri de incident, proceduri de raportare, si „secure prompting” cu sabloane standard care reduc suprafata de manipulare.

Un aspect adesea ignorat este alinierea la operatiunile de business: sistemele agentice trebuie sa reflecte si sa respecte fluxurile deja guvernate (procure-to-pay, incident management, data stewardship), nu sa le ocoleasca. Asta inseamna integrarea cu sistemele de permisiuni existente, jurnalizarea in infrastructura comuna, adoptarea semnificatiilor de status si a SLA-urilor standard. Pe partea de date, controlul calitatii si provenientei trebuie sa fie niste servicii comune, nu la discretia fiecarui agent; in lipsa lor, apar divergente intre versiuni ale „adevarului” si un efect constant de drift. Transparenta fata de stakeholderi cere rezumate concise ale motivatiilor (de ce a ales ruta X), ale surselor (ce pasaje au fost folosite) si ale riscurilor (unde au fost asumate simplificari, cum a fost gestionata incertitudinea). In evaluari, seturile de aur trebuie sa includa nu doar raspunsurile corecte, ci si criterii de siguranta (de exemplu, zero scurgeri de PII, respectarea limitarilor de licenta, consistenta numerica), iar scorarea sa penalizeze sever rezultatele „frumoase, dar riscante”. In proiectare, se evita dependenta rigida de un vendor: abstractizarea pe interfete pentru LLM, tool invocation si memorie permite schimbarea rapida a furnizorilor cand cerintele de politica, cost sau performanta o impun. In acelasi spirit, se prefera configuratii declarative (playbook-uri, diagrame de stare, politici in YAML) fata de cod ascuns in prompturi, pentru a facilita auditul, versionarea si aprobarea schimbarii. Pe partea umana, ergonomia „human-in-the-loop” conteaza: interfețe care prezinta dif-uri, scoruri de incredere, highlighturi ale surselor si explicatii scurte cresc viteza de aprobare si reduc oboseala decizionala. Aceasta simbioza intre siguranta, etica si guvernanta este ceea ce transforma agentii in infrastructuri de incredere, nu in experimente fragile.

Optimizare pentru cost, viteza si determinism

Sistemele agentice eficiente trateaza fiecare pas ca pe o componenta intr-un flux: modele scumpe sunt folosite economic, in timp ce validatoare ieftine si unelte deterministe se ocupa de verificari si formatare. Determinismul operational se creste prin prompts inguste, iesiri constranse la scheme, si refuz imediat al iesirilor invalide cu retry rapid controlat. Pentru cost, se aplica cache semantice (de exemplu, raspunsuri la intrebari frecvente, embedding-uri reutilizabile), sumarizari care reduc contextul fara a pierde semnificatia, si downshifting la modele mai mici pe segmente low-risk. Latența este optimizata prin paralelizarea sub-sarcinilor independente, pipelining si preseeding (pregatirea in avans a contextelor probabil necesare), plus timeouts si circuit breakers care previn blocaje. Metricele importate includ cost-per-rezultat valid, timp-la-commit sigur, rata de succes a uneltelor, rata de autocorectie dupa reflectie, frecventa rollback-urilor si gradul de reuse al contextelor cache-uit. Pe baza acestor metrice, se pot invata politici de rutare care aleg modelul, granularitatea planului si strategia de verificare in functie de constrangerile curente (buget, deadline, risc). Pentru sarcini cu nevoie de reproductibilitate (rapoarte, cod, configuratii), se folosesc seminte si temperaturi scazute, plus un post-procesor care aplica normalizari deterministe (ordinea cheilor, formatarea numerelor). In fluxurile de date, se aplica reguli de consistenta numerica (verificari ale sumelor, corelatii simple) care prind rapid halucinatiile subtile. Evaluarea A/B a prompturilor si rutelor permite cuantificarea castigului: nu doar in „acuratete”, ci si in cost si risc. Cand se detecteaza drift (scadere a ratei de succes sau crestere a costului pe rezultat), se declanseaza playbook-uri de mitigare: strangerea prompturilor, uptraining pe instructiuni, schimbarea modelului sau cresterea strictetii validatorilor. Pentru integrari enterprise, se folosesc contracte stricte de tipuri si semnificatii (ex. „amount” in valute si scale explicite), iar iesirile care nu trec validarea sunt rutate catre cai de remediere cu feedback catre agent, astfel incat acesta sa-si corecteze strategia pe viitor.

Optimizarea pentru LLM si pentru motoarele de cautare (SEO) converge in practicile de „knowledge shaping”: context curat, bine structurat, cu semantica bogata si referinte coerente. Pentru indexare si recuperare eficiente, se creeaza rezumate stratificate (short, medium, long) si reprezentari alternative (liste de concepte, grafuri relationale) care imbunatatesc atat pertinenta pentru retrieval, cat si intelegerea pentru LLM. In canalul de generare, se prefera instructiuni clare privind stilul, tonul si structura, precum si constrangeri cu exemple negative (ce sa evite), pentru a reduce variabilitatea. La scara, un registry de prompts, cu metadate (domeniu, riscuri, performanta istorica), permite alegeri informate si reusability. Pentru sarcini conversationale, se aplica „state machines” care incapsuleaza tranzitiile, prevenind „derapajul” conversatiei in zone nesigure; cand starea nu este recunoscuta, se face fallback la intrebari de clarificare sau la rute sigure. In sisteme hibride, unde LLM-urile apeleaza algoritmi deterministi (optimizatori, motoare de reguli), se traseaza clar linia de demarcatie: LLM-ul propune, algoritmul verifica/decide, iar agentul agregeaza rezultatul cu rationale explicabile. Documentarea interna este cruciala: diagrame ale buclelor agentului, tabele ale uneltelor cu pre/postconditii, matrice ale permisiunilor, si playbook-uri de incident, toate actualizate si versionate. Pe frontul costurilor, bugete dinamice pe task si pe utilizator, combinat cu „spending alerts” si opriri automate, previn surprizele. In final, determinismul nu exclude „creativitatea” acolo unde este utila; el doar o canalizeaza: brainstorming si generare varianta in sandbox, urmate de selectie si validare rigide inainte de commit.

Cazuri practice, testare si mentenanta pe ciclul de viata

Aplicatiile cu impact ridicat pentru agenti includ explorarea inteligenta a fisierelor (navigare structurata prin directoare si documente, sumarizare contextuala, extragere de tabele), generarea de documentatie ancorata in cod (citiri ale repo-urilor, legare a PR-urilor la sectiuni de document, generare de changelog cu verificari), procesari de date orchestrate prin API (curatare, imbogatire, validare), analiza multi-pas a feedback-ului clientilor sau a jurnalelor operationale, precum si asistenti specializati in verificarea calitatii datelor ori trierea incidentelor. In dezvoltarea software, agentii pot propune scaffolding de teste, normaliza date de configurare si produce iesiri strict structurate pentru pipeline-uri, cu garantii de schema. In operatiuni, pot orchestra sarcini repetitive dar fragile (sincronizari intre CRM si ERP, reconciliere, generare de rapoarte) sub politici de siguranta si cu jurnalizare completa. In cercetare si analiza, echipele combina agenti de recuperare de cunostinte, critici ai argumentelor si sintetizatori care furnizeaza rationamente scurte, surse citabile si masuri ale incertitudinii. Pentru guvernanta datelor, agentii pot face profiling, detectie de outliers si propuneri de remedieri, dar commit-ul ramane gated de validatori deterministi si, cand e cazul, de aprobatori umani. In toate aceste cazuri, success-ul nu vine din „autonomie maxima”, ci din „autonomie controlata”: politici clare, teste riguroase, reversibilitate si audit.

Testarea si evaluarea sunt continue si stratificate. In afara de testele unitare pe unelte si transformari, se construiesc seturi de scenarii realiste cu edge cases: documente contradictorii, instructiuni ambigue, date corupte, incercari de prompt injection. Se masoara atat rezultatele (corectitudine, acoperire), cat si incalcari de siguranta si costuri; scorurile sunt urmarite in timp pentru a detecta drift. Unelte de „transaction tracing” si „replay” permit reexecutarea exacta a unei runde de agent, cu acelasi context si versiuni, pentru depunere si remediere. In productie, monitorizarea capteaza metrice cheie si declanseaza alerte specifice: cresterea ratei de retry pe o unealta indica regresii; cresterea „time-to-safe-commit” poate semnala incetiniri sau guardraile prea stricte; cresterea frecventei rollback-urilor cere analiza cauzala (date mai zgomotoase? model schimbat? reguli actualizate?). Cand apar incidente, postmortem-urile includ anatomia deciziei: ce prompt, ce context, ce unelte, ce validari, ce bypass-uri, cine a aprobat. Pentru mentenanta, se versioneaza tot: prompts, politici, schemele uneltelor, seturile de evaluare; se practica rollout gradual cu canary si shadow, si se pastreaza compatibilitatea retro pe artefacte, astfel incat agentii sa nu „rupa” fluxuri istorice. In formare continua, agentii pot invata politici mai bune prin „policy gradients” la nivel operational (nu la nivel de model): recompense definite pe cost/latenta/siguranta, cu actualizari controlate si rollback daca performanta scade.

Din perspectiva ingineriei, standardizarea este acceleratorul decisiv. Un „tool registry” comun, cu descrieri canonice, exemple, coduri de eroare si pre/postconditii, reduce frictiunea si bug-urile. Un „memory interface” comun permite schimbarea backend-urilor (vector DB, graf) fara a modifica agentii. Un „safety layer” comun aplica reguli de firma (PII, licente, off-policy) indiferent de agent sau model, asigurand consecventa. Pentru interoperabilitate, schema artefactelor trebuie sa fie stabila si extensibila (campuri optionale, versiuni), iar conversiile sa fie deterministic testate. Optimizarea continua se bazeaza pe „funnel analytics”: unde se pierde timp si tokeni? unde se resping cele mai multe iesiri? ce unelte esueaza des si de ce? Raspunsurile ghidate de date conduc la imbunatatiri care reduc costul pe rezultat valid si cresc fiabilitatea. In cele din urma, infrastructura de secrete, feature flags pentru abilitati riscante si audit centralizat fac posibila rularea multor agenti pe linii de business diferite, fara ca riscurile sa explodeze. Aceasta abordare transforma agentii din jucarii demonstrative in sisteme de productie masurabile, adaptabile si aliniate la obiectivele organizationale.